¿Qué es la codificación segura? Técnicas, normas y recursos

Cuando las vulnerabilidades del software se tratan como una ocurrencia tardía o un obstáculo para la innovación, las organizaciones abren la puerta a violaciones de datos, daños a la reputación y costosas responsabilidades legales. Los ciberataques suelen aprovechar puntos débiles del código que podrían haberse evitado con prácticas de desarrollo más sólidas.

La codificación segura aborda estos retos incorporando principios de seguridad en cada fase del desarrollo. En lugar de aplicar correcciones cuando se descubren vulnerabilidades, los desarrolladores escriben el código con protecciones integradas contra amenazas comunes como los ataques de inyección y las secuencias de comandos en sitios cruzados (XSS). Veamos más de cerca cómo la codificación segura puede ayudar a su empresa a reducir riesgos, salvaguardar la confianza de los usuarios y cumplir los requisitos normativos, todo ello sin dejar de ofrecer un software fiable y de alta calidad.

¿Qué es la codificación segura?

La codificación segura es el principio de seguir las mejores prácticas de seguridad al escribir software para hacer frente a posibles vulnerabilidades. En lugar de tratar la seguridad como una fase separada del desarrollo, la codificación segura integra salvaguardas probadas desde las primeras etapas, garantizando que los desarrolladores se responsabilicen de la seguridad del código y tengan las habilidades necesarias para aplicarla con eficacia.

Las normas reconocidas de codificación segura elaboradas por organizaciones como el Open Worldwide Application Security Project (OWASP), o la División CERT del Software Engineering Institute, pueden actuar como una estrella polar para los desarrolladores que buscan evitar los errores comunes que aprovechan los atacantes. En el panorama actual de la ciberseguridad, no es negociable desarrollar continuamente conocimientos básicos y prácticos de codificación segura para aplicar con seguridad estas estrategias en los flujos de trabajo existentes. Por ejemplo, validar tantas entradas de usuario como sea posible puede evitar ataques de inyección SQL, mientras que la codificación de salida ayuda a bloquear XSS. Estas y otras prácticas de codificación segura reducen el riesgo de infracciones y dan lugar a aplicaciones más resistentes que pueden hacer frente a las cambiantes ciberamenazas.

¿Por qué es tan importante la codificación segura?

La codificación segura es importante porque muchos ciberataques aprovechan vulnerabilidades que podrían haberse evitado durante el desarrollo. Al dar prioridad a las prácticas seguras desde el principio, se reduce la probabilidad de introducir fallos que los atacantes pueden utilizar para poner en peligro los datos o interrumpir las operaciones. Integrar la seguridad en cada fase del ciclo de vida de desarrollo de software (SDLC) garantiza que cada función, actualización e integración se diseñe teniendo en cuenta la protección.

Abordar los riesgos de forma proactiva durante el desarrollo es mucho menos costoso que solucionarlos después de la implantación, cuando la corrección puede requerir parches de emergencia, tiempo de inactividad y recursos de respuesta a incidentes. Además, mejora el cumplimiento de la normativa de protección de datos, evitando posibles multas y problemas legales. Las prácticas de codificación segura también fomentan la confianza del consumidor en su empresa y convierten la seguridad en parte de la reputación de su marca.

Vulnerabilidades comunes de seguridad del código

La codificación segura pretende evitar las vulnerabilidades más frecuentes y peligrosas que aprovechan los atacantes, además de los vectores de amenaza emergentes, como los que se derivan del uso de herramientas de codificación de IA. He aquí un resumen de varias vulnerabilidades comunes, el daño que pueden causar y cómo la codificación segura puede ayudar a mitigarlas.

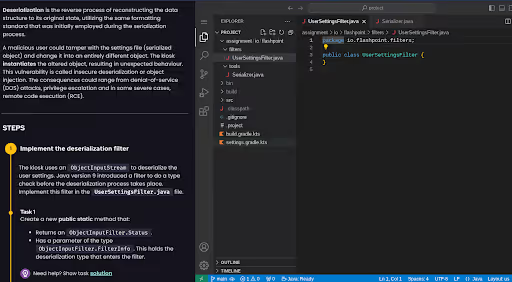

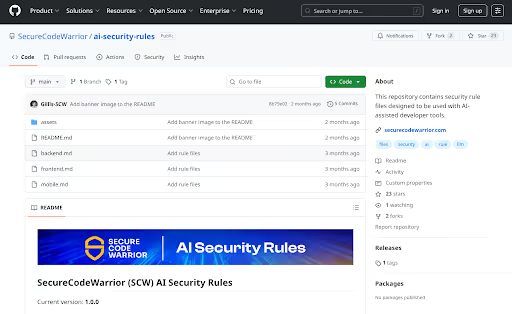

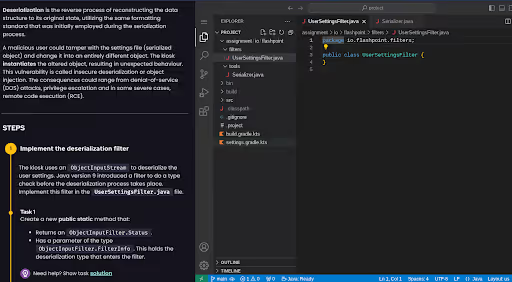

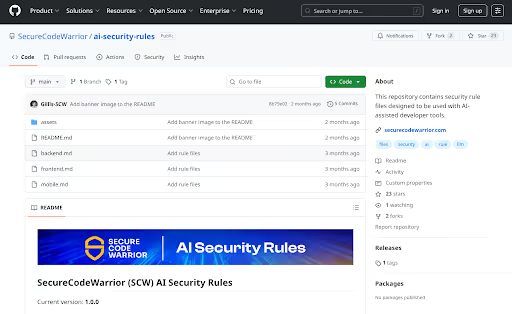

Defectos de deserialización

Los fallos de deserialización se producen cuando una aplicación acepta y procesa datos de fuentes externas sin la validación adecuada. La serialización convierte objetos a un formato que puede ser almacenado o transmitido, mientras que la deserialización reconstruye esos objetos para su uso. El impacto de un fallo de deserialización puede ser grave, provocando la ejecución de código arbitrario o la escalada de privilegios. La codificación segura aborda este problema garantizando que sólo se deserialicen datos validados y de confianza, y evitando por completo, siempre que sea posible, la deserialización nativa de entradas que no sean de confianza.

Ataques de inyección

Los ataques de inyección se producen cuando un atacante suministra datos de entrada que la aplicación interpreta como parte de un comando o consulta. El tipo más conocido es la inyección SQL, en la que se insertan sentencias SQL maliciosas en las consultas para acceder o alterar el contenido de las bases de datos. Otros tipos son las inyecciones de comandos, en las que los atacantes ejecutan comandos arbitrarios, y las inyecciones del Protocolo Ligero de Acceso a Directorios (LDAP).Las consecuencias de los ataques de inyección son amplias, y van desde el acceso no autorizado a los datos y su eliminación hasta el compromiso total del sistema. Las bases de datos que contienen información sensible de carácter personal, financiero o de propiedad son objetivos prioritarios. La codificación segura ayuda a prevenir las vulnerabilidades de inyección utilizando consultas parametrizadas o sentencias preparadas, escapando de los datos no fiables antes de que se procesen y aplicando una validación de entrada estricta. Estas y otras prácticas de codificación segura pueden impedir que los atacantes alteren el comportamiento previsto de la aplicación.

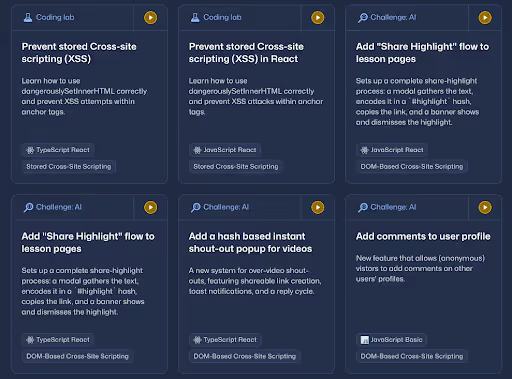

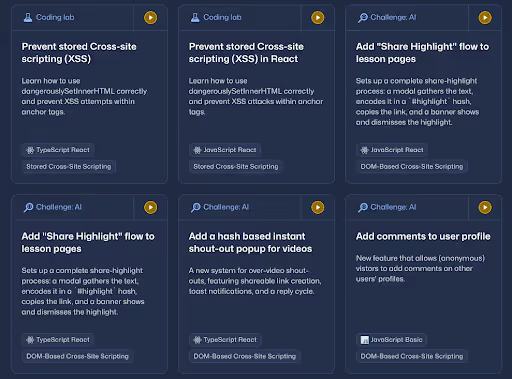

Secuencia de comandos en sitios cruzados (XSS)

Cross-site scripting (XSS) es una forma de ataque de inyección que se dirige a las aplicaciones web mediante la inserción de scripts maliciosos en las páginas vistas por otros usuarios. Esto suele ocurrir cuando una aplicación incluye en su salida entradas de usuario no validadas. Cuando el navegador de otro usuario visualiza la página, se ejecuta el script malicioso, que puede robar cookies, capturar pulsaciones de teclas o redirigir a sitios maliciosos.

El impacto del XSS puede incluir el secuestro de la sesión y el robo de identidad. Para las empresas, esto erosiona la confianza de los clientes y puede acarrear consecuencias normativas si se ponen en peligro datos confidenciales. La codificación segura aborda el XSS saneando y codificando todas las entradas proporcionadas por el usuario antes de que se muestren, utilizando marcos que escapan automáticamente de la salida e implementando una política de seguridad de contenidos (CSP) para limitar qué secuencias de comandos pueden ejecutarse.

Control de acceso

Las vulnerabilidades de control de acceso se producen cuando las reglas sobre lo que los usuarios pueden ver o hacer no están correctamente definidas o aplicadas. Un control de acceso defectuoso permite a los atacantes eludir las restricciones de rol de usuario previstas, pudiendo leer datos confidenciales, modificar registros o realizar acciones destinadas únicamente a usuarios con privilegios.

Los problemas de control de acceso plantean un reto importante, y las herramientas de codificación de IA, en particular, han tenido dificultades para abordar este tipo de vulnerabilidad de manera eficaz, lo que pone de relieve la necesidad de que los desarrolladores sean conscientes de ello. El impacto de un control de acceso defectuoso es significativo. Por ejemplo, si un atacante puede acceder a funciones exclusivas para administradores, podría desactivar la configuración de seguridad, extraer información privada o suplantar la identidad de otros usuarios.

Las prácticas de codificación segura contrarrestan estos riesgos aplicando comprobaciones de autorización en el servidor para cada solicitud, siguiendo el principio del menor privilegio y evitando confiar únicamente en la oscuridad (como ocultar enlaces) como medida de seguridad. Además, realizar pruebas rigurosas de control de acceso ayuda a garantizar que estas protecciones sigan siendo sólidas a largo plazo.

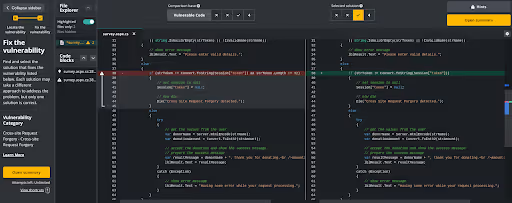

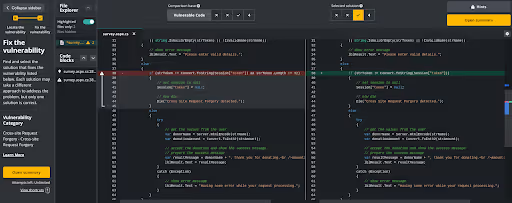

Falsificación de petición en sitios cruzados (CSRF)

Los ataques de falsificación de petición en sitios cruzados (CSRF) obligan a un usuario a realizar una acción no deseada en otro sitio en el que está autenticado. Puede tratarse de transferir fondos, cambiar una dirección de correo electrónico o modificar la configuración de una cuenta. El ataque funciona porque el navegador incluye automáticamente testigos de autenticación válidos, como cookies, con la solicitud falsificada.

La codificación segura defiende contra CSRF implementando tokens anti-CSRF que son únicos para cada sesión de usuario y validándolos con cada solicitud de cambio de estado. Otras defensas incluyen exigir la reautenticación para acciones críticas y establecer el atributo SameSite en las cookies para evitar que se envíen con peticiones entre sitios. Al integrar estas protecciones en el ciclo de vida del desarrollo, es mucho más probable que el sistema sólo procese acciones legítimas e intencionadas.

Autenticación insegura

La autenticación insegura se produce cuando el proceso de verificación de la identidad de un usuario es débil, predecible o defectuoso. Esto puede deberse a políticas de contraseñas deficientes, almacenamiento inseguro de credenciales o falta de autenticación multifactor (MFA). Los atacantes pueden explotar estas debilidades a través de una variedad de métodos, incluyendo ataques de fuerza bruta, relleno de credenciales o intercepción de credenciales no encriptadas en tránsito. El impacto de una autenticación insegura es grave porque puede dar a los atacantes acceso directo a cuentas de usuario, controles administrativos y datos sensibles. Una vez dentro, pueden comprometer aún más los sistemas o hacerse con información valiosa.

La codificación segura aborda esta vulnerabilidad exigiendo contraseñas seguras, aplicando hash y sal a las credenciales almacenadas, utilizando protocolos seguros como HTTPS para todos los intercambios de autenticación e integrando MFA para proporcionar una capa adicional de verificación. Los desarrolladores también deben diseñar mecanismos de inicio de sesión para limitar los intentos fallidos y detectar actividades sospechosas en una fase temprana, de modo que los sistemas de autenticación actúen como una línea de defensa sólida en lugar de un punto débil.

6 prácticas de codificación segura

Construir software seguro implica algo más que saber qué amenazas existen. Requiere aprender e incorporar prácticas y patrones de codificación seguros y probados. Las técnicas que se exponen a continuación ofrecen medidas prácticas que los desarrolladores pueden adoptar para hacer de la seguridad una parte integral de cada proyecto.

1. Implantar el control de acceso de los usuarios

Como se ha indicado anteriormente, el control de acceso de usuarios significa definir y aplicar permisos para cada función de usuario en su sistema. Un fuerte control de acceso impide que usuarios no autorizados vean datos sensibles, modifiquen registros o realicen acciones administrativas. También limita el daño si una cuenta de usuario se ve comprometida, ya que un atacante sólo tendrá los permisos de esa cuenta.

Un control de acceso de usuarios eficaz requiere una autenticación sólida para verificar la identidad, seguida de comprobaciones de autorización para confirmar que el usuario autenticado tiene permiso para realizar la acción solicitada. Debes revisar periódicamente tus prácticas de control de acceso para alinearlas con el principio de mínimo privilegio, dando a los usuarios el acceso mínimo necesario para hacer su trabajo. El control de acceso también se basa en la supervisión periódica para mantener actualizadas las políticas y los usuarios del sistema, junto con auditorías que señalen rápidamente cualquier actividad inusual.

2. Validar y sanear los datos

Validar y desinfectar los datos implica comprobar todas las entradas para asegurarse de que cumplen los formatos, tipos y patrones esperados antes de procesarlos y, a continuación, limpiar los datos para eliminar el contenido potencialmente peligroso. Estas prácticas deben aplicarse a los datos entrantes de cualquier fuente externa, ya que incluso las fuentes de confianza pueden verse comprometidas, por lo que cada entrada debe tratarse como no fiable hasta que se verifique. Al incorporar la validación y el saneamiento en el proceso de desarrollo, mantendrá su aplicación resistente frente a amenazas comunes como los ataques de inyección.

3. Escribir en una lengua moderna

La codificación segura no sólo tiene que ver con la forma de escribir el código. También se trata de elegir herramientas y entornos que faciliten evitar la introducción de fallos de seguridad en primer lugar. Aunque pasarse por completo a un lenguaje moderno no suele ser una opción realista o eficaz para muchas empresas, utilizar al menos en parte un lenguaje de programación moderno -y utilizar la última versión de todos los lenguajes elegidos- puede mejorar la seguridad del software. Los lenguajes y marcos de trabajo modernos suelen ofrecer una mayor seguridad de memoria, una comprobación de tipos más estricta y protección integrada contra las vulnerabilidades más comunes. Por ejemplo, lenguajes como Rust y Go están diseñados pensando en la seguridad, lo que ayuda a evitar problemas como los desbordamientos de búfer, a los que los lenguajes más antiguos pueden ser más propensos.

Los lenguajes establecidos como Java o Python pueden ser difíciles de modernizar y asegurar, pero mantenerse al día con las versiones más recientes le garantiza el acceso a las últimas funciones de seguridad y mejoras de rendimiento. Muchas actualizaciones corrigen vulnerabilidades conocidas, eliminan funciones poco seguras y ofrecen configuraciones predeterminadas más seguras.

4. Ofuscación del código de prácticas

La ofuscación de código es el proceso de hacer que el código fuente o el código compilado sea más difícil de entender, manipular o realizar ingeniería inversa para los atacantes. Aunque no sustituye a otras medidas de seguridad, añade otra capa de defensa al ocultar la lógica de la aplicación y las rutinas sensibles de miradas indiscretas. La ofuscación puede implicar técnicas como cambiar el nombre de variables y funciones por identificadores sin sentido o reestructurar el código de forma que sea más difícil de seguir.

El objetivo es aumentar el coste y el esfuerzo necesarios para que un atacante encuentre y explote vulnerabilidades. En la codificación segura, la ofuscación funciona junto con otras prácticas de seguridad sólidas para hacer de tu aplicación un objetivo menos atractivo.

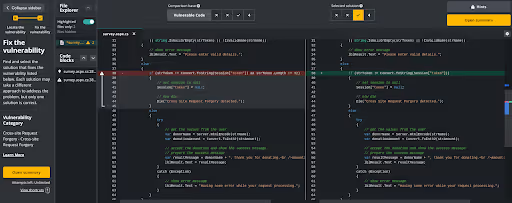

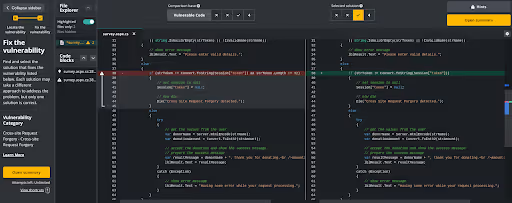

5. Escanee y controle su código

Las prácticas de codificación segura también implican escanear y supervisar activamente el código. Las herramientas de comprobación estática de la seguridad de las aplicaciones (SAST) analizan el código fuente en busca de vulnerabilidades conocidas antes de su despliegue, mientras que las herramientas de comprobación dinámica de la seguridad de las aplicaciones (DAST) comprueban en tiempo real si hay fallos explotables en las aplicaciones en ejecución. La combinación de ambos enfoques ayuda a detectar problemas de forma temprana y continua.

Más allá de la exploración durante el desarrollo, es fundamental implantar una supervisión continua en producción. Esto implica configurar alertas de actividad inusual, registrar eventos de seguridad y utilizar herramientas de autoprotección de aplicaciones en tiempo de ejecución (RASP) para detectar y bloquear ataques en tiempo real. El escaneado y la supervisión regulares garantizan que, incluso si se cuelan vulnerabilidades durante el desarrollo, se tenga la visibilidad necesaria para abordarlas rápidamente antes de que se produzcan daños significativos.

6. Documentar y aplicar normas de codificación seguras

La documentación de normas de codificación segura consiste en crear un conjunto claro de directrices que definan cómo su equipo escribe código seguro, mantenible y compatible. Estas normas deben cubrir temas como la validación de entradas, la gestión de errores, las prácticas de cifrado y la gestión de sesiones, así como la forma de abordar las vulnerabilidades comunes específicas de su pila tecnológica.

Contar con estas normas garantiza que todos los desarrolladores, desde los ingenieros junior hasta los arquitectos senior, sigan los mismos principios de seguridad. Cuando se combinan con formación y actualizaciones periódicas, estas normas se convierten en un recurso vivo que mantiene el proceso de desarrollo alineado con los requisitos de seguridad más recientes.

Normas y marcos de codificación segura

Si necesita ayuda para elaborar sus propias normas de codificación, las directrices más conocidas que figuran a continuación pueden serle de utilidad. Abarcan una serie de prácticas que abordan vulnerabilidades comunes y pueden ayudar a aclarar cómo alinear sus esfuerzos de codificación con las mejores prácticas de la industria.

Prácticas de codificación segura de OWASP

OWASP es una de las fuentes más reconocidas para los desarrolladores que desean integrar la seguridad en su código de principio a fin. Produce recursos clave de codificación segura, como la Guía del Desarrollador OWASP y el Top 10 de OWASP. El enfoque de OWASP es muy práctico, ya que ofrece listas de comprobación y consejos de codificación que los desarrolladores pueden aplicar durante el desarrollo.

Seguir las directrices de OWASP beneficia a los equipos al crear una base común para la codificación segura en todos los proyectos. Dado que OWASP se actualiza periódicamente para reflejar los nuevos vectores de amenazas y técnicas de ataque, las organizaciones pueden utilizarlo para adelantarse a los riesgos emergentes. Al incorporar los principios de OWASP a su flujo de trabajo, mejorará la calidad del código, reducirá las vulnerabilidades y se ajustará a las directrices del sector ampliamente aceptadas.

Marco de desarrollo de software seguro del NIST

El Instituto Nacional de Normas y Tecnología (NIST) publica una guía completa de codificación segura junto con marcos de ciberseguridad más amplios. Además de proporcionar información sobre prácticas de desarrollo de software seguro de alto nivel, el Marco de Desarrollo Seguro de Software (SSDF) del N IST proporciona un vocabulario común que mejora la comunicación sobre cuestiones clave entre los equipos de su empresa. Se centra en los resultados más que en técnicas específicas, por lo que es mejor como complemento de otras normas como OWASP o las normas de codificación SEI CERT.

Normas de codificación SEI CERT

Desarrollados por la División CERT del Instituto de Ingeniería de Software (SEI), los Estándares de Codificación SEI CERT se centran en la prevención de vulnerabilidades de seguridad en lenguajes de programación específicos, incluyendo C, C++, Java y Perl. Cada estándar específico de lenguaje presenta reglas de codificación segura, explicaciones detalladas y ejemplos de código conforme y no conforme. Como las normas de codificación del CERT abordan los matices y peculiaridades de lenguajes de programación específicos, son muy valiosas y prácticas para los desarrolladores que trabajan en esos entornos.

Ciclo de vida de desarrollo de seguridad de Microsoft

El ciclo de vida de desarrollo de seguridad (SDL) de Microsoft es un conjunto de prácticas diseñadas para hacer de la seguridad una parte integral del proceso de desarrollo de software. Incluye recomendaciones sobre 10 temas importantes, como el modelado de amenazas, la formación en seguridad para desarrolladores y la protección de la cadena de suministro de software. La propia Microsoft utiliza este enfoque, por lo que las organizaciones se benefician de un proceso probado que alinea a desarrolladores, probadores y equipos de seguridad.

ISO/CEI 27001

ISO/IEC 27001 es más conocida como norma para sistemas de gestión de la seguridad de la información (SGSI), pero también tiene importantes implicaciones para la codificación segura. Aunque se centra en el establecimiento de un SGSI para toda la organización, incluye principios sobre codificación segura. Estas recomendaciones proporcionan una guía de alto nivel que las organizaciones pueden seguir a la hora de implantar prácticas de codificación segura.

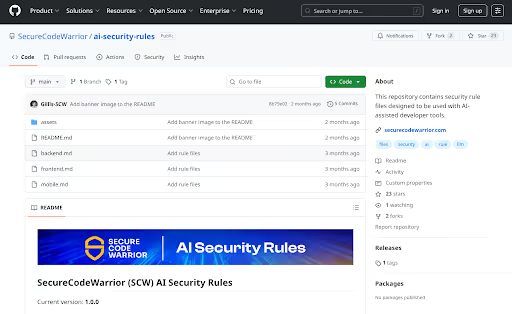

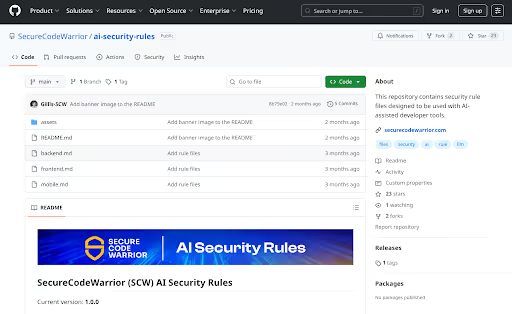

Normas de seguridad de la IA

Las herramientas de codificación de IA son más prácticas que nunca, pero pueden hacer más mal que bien si su uso no da lugar a un código seguro y preciso. Las reglas de seguridad de IA de Secure Code Warrior, las primeras de su clase, proporcionan orientación sobre las mejores prácticas de codificación segura para utilizar con herramientas de IA como GitHub Copilot, Cline, Cursor y Windsurf. Estas reglas mantienen a sus asistentes de codificación de IA en el buen camino, colocando barandillas que minimizan el riesgo de código inseguro.

Aprenda a crear código seguro desde el principio

La codificación segura es algo más que un requisito técnico: es una ventaja empresarial fundamental. Cuando su equipo escribe código seguro desde el principio, evita costosas vulnerabilidades, reduce el riesgo de filtración de datos y ofrece un software en el que sus clientes pueden confiar. Sin embargo, dominar las prácticas de codificación segura puede resultar especialmente difícil sin una guía estructurada. Los desarrolladores necesitan práctica en el mundo real, conocimiento actualizado de las amenazas en evolución y una forma de aplicar los principios de seguridad con confianza en cada línea de código.

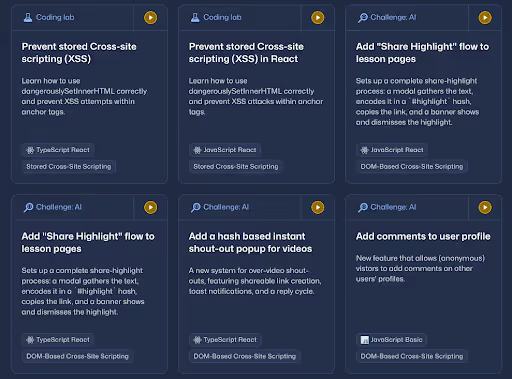

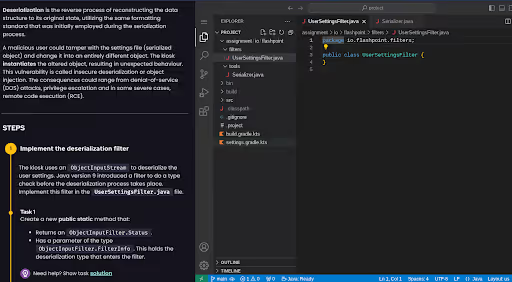

La learning platform ágil de Secure Code Warrior, que cuenta con la certificación ISO 27001 y cumple la norma SOC 2, ofrece a su equipo exactamente eso. Con formación sobre las mejores prácticas de seguridad específicas de cada lenguaje, retos de codificación realistas y contenidos adaptados a una gran variedad de funciones, la seguridad deja de ser una idea tardía para convertirse en una parte natural del proceso de desarrollo. Los desarrolladores adquieren las habilidades necesarias para identificar y corregir las vulnerabilidades en una fase temprana, alinearse con las normas del sector y asumir la plena responsabilidad de la seguridad del código durante todo el ciclo de vida de desarrollo del software. No es de extrañar que las empresas que utilizan Secure Code Warrior reduzcan las vulnerabilidades del software en un 53%, obtengan un ahorro de costes de hasta 14 millones de dólares y vean cómo el 92% de sus desarrolladores desean recibir formación adicional.

Si quiere ver cómo su equipo puede escribir código más seguro y sólido desde el primer día, reserve hoy mismo una demostración Secure Code Warrior .

Aprenda qué significa realmente codificación segura y cómo las prácticas de codificación segura pueden reducir tanto las vulnerabilidades como los costes relacionados con la seguridad en su empresa.

Secure Code Warrior hace que la codificación segura sea una experiencia positiva y atractiva para los desarrolladores a medida que aumentan sus habilidades. Guiamos a cada programador a lo largo de su propio camino de aprendizaje, para que los desarrolladores con conocimientos de seguridad se conviertan en los superhéroes cotidianos de nuestro mundo conectado.

Secure Code Warrior está a disposición de su organización para ayudarle a proteger el código a lo largo de todo el ciclo de vida de desarrollo de software y crear una cultura en la que la ciberseguridad sea una prioridad. Tanto si es director de AppSec, desarrollador, CISO o cualquier persona implicada en la seguridad, podemos ayudar a su organización a reducir los riesgos asociados a un código inseguro.

Reservar una demostraciónSecure Code Warrior hace que la codificación segura sea una experiencia positiva y atractiva para los desarrolladores a medida que aumentan sus habilidades. Guiamos a cada programador a lo largo de su propio camino de aprendizaje, para que los desarrolladores con conocimientos de seguridad se conviertan en los superhéroes cotidianos de nuestro mundo conectado.

Este artículo fue escrito por Secure Code Warrior El equipo de expertos de la industria de está comprometido a brindar a los desarrolladores los conocimientos y las habilidades para crear software seguro desde el principio. Aprovechamos nuestra profunda experiencia en prácticas de codificación segura, tendencias de la industria y conocimientos del mundo real.

Cuando las vulnerabilidades del software se tratan como una ocurrencia tardía o un obstáculo para la innovación, las organizaciones abren la puerta a violaciones de datos, daños a la reputación y costosas responsabilidades legales. Los ciberataques suelen aprovechar puntos débiles del código que podrían haberse evitado con prácticas de desarrollo más sólidas.

La codificación segura aborda estos retos incorporando principios de seguridad en cada fase del desarrollo. En lugar de aplicar correcciones cuando se descubren vulnerabilidades, los desarrolladores escriben el código con protecciones integradas contra amenazas comunes como los ataques de inyección y las secuencias de comandos en sitios cruzados (XSS). Veamos más de cerca cómo la codificación segura puede ayudar a su empresa a reducir riesgos, salvaguardar la confianza de los usuarios y cumplir los requisitos normativos, todo ello sin dejar de ofrecer un software fiable y de alta calidad.

¿Qué es la codificación segura?

La codificación segura es el principio de seguir las mejores prácticas de seguridad al escribir software para hacer frente a posibles vulnerabilidades. En lugar de tratar la seguridad como una fase separada del desarrollo, la codificación segura integra salvaguardas probadas desde las primeras etapas, garantizando que los desarrolladores se responsabilicen de la seguridad del código y tengan las habilidades necesarias para aplicarla con eficacia.

Las normas reconocidas de codificación segura elaboradas por organizaciones como el Open Worldwide Application Security Project (OWASP), o la División CERT del Software Engineering Institute, pueden actuar como una estrella polar para los desarrolladores que buscan evitar los errores comunes que aprovechan los atacantes. En el panorama actual de la ciberseguridad, no es negociable desarrollar continuamente conocimientos básicos y prácticos de codificación segura para aplicar con seguridad estas estrategias en los flujos de trabajo existentes. Por ejemplo, validar tantas entradas de usuario como sea posible puede evitar ataques de inyección SQL, mientras que la codificación de salida ayuda a bloquear XSS. Estas y otras prácticas de codificación segura reducen el riesgo de infracciones y dan lugar a aplicaciones más resistentes que pueden hacer frente a las cambiantes ciberamenazas.

¿Por qué es tan importante la codificación segura?

La codificación segura es importante porque muchos ciberataques aprovechan vulnerabilidades que podrían haberse evitado durante el desarrollo. Al dar prioridad a las prácticas seguras desde el principio, se reduce la probabilidad de introducir fallos que los atacantes pueden utilizar para poner en peligro los datos o interrumpir las operaciones. Integrar la seguridad en cada fase del ciclo de vida de desarrollo de software (SDLC) garantiza que cada función, actualización e integración se diseñe teniendo en cuenta la protección.

Abordar los riesgos de forma proactiva durante el desarrollo es mucho menos costoso que solucionarlos después de la implantación, cuando la corrección puede requerir parches de emergencia, tiempo de inactividad y recursos de respuesta a incidentes. Además, mejora el cumplimiento de la normativa de protección de datos, evitando posibles multas y problemas legales. Las prácticas de codificación segura también fomentan la confianza del consumidor en su empresa y convierten la seguridad en parte de la reputación de su marca.

Vulnerabilidades comunes de seguridad del código

La codificación segura pretende evitar las vulnerabilidades más frecuentes y peligrosas que aprovechan los atacantes, además de los vectores de amenaza emergentes, como los que se derivan del uso de herramientas de codificación de IA. He aquí un resumen de varias vulnerabilidades comunes, el daño que pueden causar y cómo la codificación segura puede ayudar a mitigarlas.

Defectos de deserialización

Los fallos de deserialización se producen cuando una aplicación acepta y procesa datos de fuentes externas sin la validación adecuada. La serialización convierte objetos a un formato que puede ser almacenado o transmitido, mientras que la deserialización reconstruye esos objetos para su uso. El impacto de un fallo de deserialización puede ser grave, provocando la ejecución de código arbitrario o la escalada de privilegios. La codificación segura aborda este problema garantizando que sólo se deserialicen datos validados y de confianza, y evitando por completo, siempre que sea posible, la deserialización nativa de entradas que no sean de confianza.

Ataques de inyección

Los ataques de inyección se producen cuando un atacante suministra datos de entrada que la aplicación interpreta como parte de un comando o consulta. El tipo más conocido es la inyección SQL, en la que se insertan sentencias SQL maliciosas en las consultas para acceder o alterar el contenido de las bases de datos. Otros tipos son las inyecciones de comandos, en las que los atacantes ejecutan comandos arbitrarios, y las inyecciones del Protocolo Ligero de Acceso a Directorios (LDAP).Las consecuencias de los ataques de inyección son amplias, y van desde el acceso no autorizado a los datos y su eliminación hasta el compromiso total del sistema. Las bases de datos que contienen información sensible de carácter personal, financiero o de propiedad son objetivos prioritarios. La codificación segura ayuda a prevenir las vulnerabilidades de inyección utilizando consultas parametrizadas o sentencias preparadas, escapando de los datos no fiables antes de que se procesen y aplicando una validación de entrada estricta. Estas y otras prácticas de codificación segura pueden impedir que los atacantes alteren el comportamiento previsto de la aplicación.

Secuencia de comandos en sitios cruzados (XSS)

Cross-site scripting (XSS) es una forma de ataque de inyección que se dirige a las aplicaciones web mediante la inserción de scripts maliciosos en las páginas vistas por otros usuarios. Esto suele ocurrir cuando una aplicación incluye en su salida entradas de usuario no validadas. Cuando el navegador de otro usuario visualiza la página, se ejecuta el script malicioso, que puede robar cookies, capturar pulsaciones de teclas o redirigir a sitios maliciosos.

El impacto del XSS puede incluir el secuestro de la sesión y el robo de identidad. Para las empresas, esto erosiona la confianza de los clientes y puede acarrear consecuencias normativas si se ponen en peligro datos confidenciales. La codificación segura aborda el XSS saneando y codificando todas las entradas proporcionadas por el usuario antes de que se muestren, utilizando marcos que escapan automáticamente de la salida e implementando una política de seguridad de contenidos (CSP) para limitar qué secuencias de comandos pueden ejecutarse.

Control de acceso

Las vulnerabilidades de control de acceso se producen cuando las reglas sobre lo que los usuarios pueden ver o hacer no están correctamente definidas o aplicadas. Un control de acceso defectuoso permite a los atacantes eludir las restricciones de rol de usuario previstas, pudiendo leer datos confidenciales, modificar registros o realizar acciones destinadas únicamente a usuarios con privilegios.

Los problemas de control de acceso plantean un reto importante, y las herramientas de codificación de IA, en particular, han tenido dificultades para abordar este tipo de vulnerabilidad de manera eficaz, lo que pone de relieve la necesidad de que los desarrolladores sean conscientes de ello. El impacto de un control de acceso defectuoso es significativo. Por ejemplo, si un atacante puede acceder a funciones exclusivas para administradores, podría desactivar la configuración de seguridad, extraer información privada o suplantar la identidad de otros usuarios.

Las prácticas de codificación segura contrarrestan estos riesgos aplicando comprobaciones de autorización en el servidor para cada solicitud, siguiendo el principio del menor privilegio y evitando confiar únicamente en la oscuridad (como ocultar enlaces) como medida de seguridad. Además, realizar pruebas rigurosas de control de acceso ayuda a garantizar que estas protecciones sigan siendo sólidas a largo plazo.

Falsificación de petición en sitios cruzados (CSRF)

Los ataques de falsificación de petición en sitios cruzados (CSRF) obligan a un usuario a realizar una acción no deseada en otro sitio en el que está autenticado. Puede tratarse de transferir fondos, cambiar una dirección de correo electrónico o modificar la configuración de una cuenta. El ataque funciona porque el navegador incluye automáticamente testigos de autenticación válidos, como cookies, con la solicitud falsificada.

La codificación segura defiende contra CSRF implementando tokens anti-CSRF que son únicos para cada sesión de usuario y validándolos con cada solicitud de cambio de estado. Otras defensas incluyen exigir la reautenticación para acciones críticas y establecer el atributo SameSite en las cookies para evitar que se envíen con peticiones entre sitios. Al integrar estas protecciones en el ciclo de vida del desarrollo, es mucho más probable que el sistema sólo procese acciones legítimas e intencionadas.

Autenticación insegura

La autenticación insegura se produce cuando el proceso de verificación de la identidad de un usuario es débil, predecible o defectuoso. Esto puede deberse a políticas de contraseñas deficientes, almacenamiento inseguro de credenciales o falta de autenticación multifactor (MFA). Los atacantes pueden explotar estas debilidades a través de una variedad de métodos, incluyendo ataques de fuerza bruta, relleno de credenciales o intercepción de credenciales no encriptadas en tránsito. El impacto de una autenticación insegura es grave porque puede dar a los atacantes acceso directo a cuentas de usuario, controles administrativos y datos sensibles. Una vez dentro, pueden comprometer aún más los sistemas o hacerse con información valiosa.

La codificación segura aborda esta vulnerabilidad exigiendo contraseñas seguras, aplicando hash y sal a las credenciales almacenadas, utilizando protocolos seguros como HTTPS para todos los intercambios de autenticación e integrando MFA para proporcionar una capa adicional de verificación. Los desarrolladores también deben diseñar mecanismos de inicio de sesión para limitar los intentos fallidos y detectar actividades sospechosas en una fase temprana, de modo que los sistemas de autenticación actúen como una línea de defensa sólida en lugar de un punto débil.

6 prácticas de codificación segura

Construir software seguro implica algo más que saber qué amenazas existen. Requiere aprender e incorporar prácticas y patrones de codificación seguros y probados. Las técnicas que se exponen a continuación ofrecen medidas prácticas que los desarrolladores pueden adoptar para hacer de la seguridad una parte integral de cada proyecto.

1. Implantar el control de acceso de los usuarios

Como se ha indicado anteriormente, el control de acceso de usuarios significa definir y aplicar permisos para cada función de usuario en su sistema. Un fuerte control de acceso impide que usuarios no autorizados vean datos sensibles, modifiquen registros o realicen acciones administrativas. También limita el daño si una cuenta de usuario se ve comprometida, ya que un atacante sólo tendrá los permisos de esa cuenta.

Un control de acceso de usuarios eficaz requiere una autenticación sólida para verificar la identidad, seguida de comprobaciones de autorización para confirmar que el usuario autenticado tiene permiso para realizar la acción solicitada. Debes revisar periódicamente tus prácticas de control de acceso para alinearlas con el principio de mínimo privilegio, dando a los usuarios el acceso mínimo necesario para hacer su trabajo. El control de acceso también se basa en la supervisión periódica para mantener actualizadas las políticas y los usuarios del sistema, junto con auditorías que señalen rápidamente cualquier actividad inusual.

2. Validar y sanear los datos

Validar y desinfectar los datos implica comprobar todas las entradas para asegurarse de que cumplen los formatos, tipos y patrones esperados antes de procesarlos y, a continuación, limpiar los datos para eliminar el contenido potencialmente peligroso. Estas prácticas deben aplicarse a los datos entrantes de cualquier fuente externa, ya que incluso las fuentes de confianza pueden verse comprometidas, por lo que cada entrada debe tratarse como no fiable hasta que se verifique. Al incorporar la validación y el saneamiento en el proceso de desarrollo, mantendrá su aplicación resistente frente a amenazas comunes como los ataques de inyección.

3. Escribir en una lengua moderna

La codificación segura no sólo tiene que ver con la forma de escribir el código. También se trata de elegir herramientas y entornos que faciliten evitar la introducción de fallos de seguridad en primer lugar. Aunque pasarse por completo a un lenguaje moderno no suele ser una opción realista o eficaz para muchas empresas, utilizar al menos en parte un lenguaje de programación moderno -y utilizar la última versión de todos los lenguajes elegidos- puede mejorar la seguridad del software. Los lenguajes y marcos de trabajo modernos suelen ofrecer una mayor seguridad de memoria, una comprobación de tipos más estricta y protección integrada contra las vulnerabilidades más comunes. Por ejemplo, lenguajes como Rust y Go están diseñados pensando en la seguridad, lo que ayuda a evitar problemas como los desbordamientos de búfer, a los que los lenguajes más antiguos pueden ser más propensos.

Los lenguajes establecidos como Java o Python pueden ser difíciles de modernizar y asegurar, pero mantenerse al día con las versiones más recientes le garantiza el acceso a las últimas funciones de seguridad y mejoras de rendimiento. Muchas actualizaciones corrigen vulnerabilidades conocidas, eliminan funciones poco seguras y ofrecen configuraciones predeterminadas más seguras.

4. Ofuscación del código de prácticas

La ofuscación de código es el proceso de hacer que el código fuente o el código compilado sea más difícil de entender, manipular o realizar ingeniería inversa para los atacantes. Aunque no sustituye a otras medidas de seguridad, añade otra capa de defensa al ocultar la lógica de la aplicación y las rutinas sensibles de miradas indiscretas. La ofuscación puede implicar técnicas como cambiar el nombre de variables y funciones por identificadores sin sentido o reestructurar el código de forma que sea más difícil de seguir.

El objetivo es aumentar el coste y el esfuerzo necesarios para que un atacante encuentre y explote vulnerabilidades. En la codificación segura, la ofuscación funciona junto con otras prácticas de seguridad sólidas para hacer de tu aplicación un objetivo menos atractivo.

5. Escanee y controle su código

Las prácticas de codificación segura también implican escanear y supervisar activamente el código. Las herramientas de comprobación estática de la seguridad de las aplicaciones (SAST) analizan el código fuente en busca de vulnerabilidades conocidas antes de su despliegue, mientras que las herramientas de comprobación dinámica de la seguridad de las aplicaciones (DAST) comprueban en tiempo real si hay fallos explotables en las aplicaciones en ejecución. La combinación de ambos enfoques ayuda a detectar problemas de forma temprana y continua.

Más allá de la exploración durante el desarrollo, es fundamental implantar una supervisión continua en producción. Esto implica configurar alertas de actividad inusual, registrar eventos de seguridad y utilizar herramientas de autoprotección de aplicaciones en tiempo de ejecución (RASP) para detectar y bloquear ataques en tiempo real. El escaneado y la supervisión regulares garantizan que, incluso si se cuelan vulnerabilidades durante el desarrollo, se tenga la visibilidad necesaria para abordarlas rápidamente antes de que se produzcan daños significativos.

6. Documentar y aplicar normas de codificación seguras

La documentación de normas de codificación segura consiste en crear un conjunto claro de directrices que definan cómo su equipo escribe código seguro, mantenible y compatible. Estas normas deben cubrir temas como la validación de entradas, la gestión de errores, las prácticas de cifrado y la gestión de sesiones, así como la forma de abordar las vulnerabilidades comunes específicas de su pila tecnológica.

Contar con estas normas garantiza que todos los desarrolladores, desde los ingenieros junior hasta los arquitectos senior, sigan los mismos principios de seguridad. Cuando se combinan con formación y actualizaciones periódicas, estas normas se convierten en un recurso vivo que mantiene el proceso de desarrollo alineado con los requisitos de seguridad más recientes.

Normas y marcos de codificación segura

Si necesita ayuda para elaborar sus propias normas de codificación, las directrices más conocidas que figuran a continuación pueden serle de utilidad. Abarcan una serie de prácticas que abordan vulnerabilidades comunes y pueden ayudar a aclarar cómo alinear sus esfuerzos de codificación con las mejores prácticas de la industria.

Prácticas de codificación segura de OWASP

OWASP es una de las fuentes más reconocidas para los desarrolladores que desean integrar la seguridad en su código de principio a fin. Produce recursos clave de codificación segura, como la Guía del Desarrollador OWASP y el Top 10 de OWASP. El enfoque de OWASP es muy práctico, ya que ofrece listas de comprobación y consejos de codificación que los desarrolladores pueden aplicar durante el desarrollo.

Seguir las directrices de OWASP beneficia a los equipos al crear una base común para la codificación segura en todos los proyectos. Dado que OWASP se actualiza periódicamente para reflejar los nuevos vectores de amenazas y técnicas de ataque, las organizaciones pueden utilizarlo para adelantarse a los riesgos emergentes. Al incorporar los principios de OWASP a su flujo de trabajo, mejorará la calidad del código, reducirá las vulnerabilidades y se ajustará a las directrices del sector ampliamente aceptadas.

Marco de desarrollo de software seguro del NIST

El Instituto Nacional de Normas y Tecnología (NIST) publica una guía completa de codificación segura junto con marcos de ciberseguridad más amplios. Además de proporcionar información sobre prácticas de desarrollo de software seguro de alto nivel, el Marco de Desarrollo Seguro de Software (SSDF) del N IST proporciona un vocabulario común que mejora la comunicación sobre cuestiones clave entre los equipos de su empresa. Se centra en los resultados más que en técnicas específicas, por lo que es mejor como complemento de otras normas como OWASP o las normas de codificación SEI CERT.

Normas de codificación SEI CERT

Desarrollados por la División CERT del Instituto de Ingeniería de Software (SEI), los Estándares de Codificación SEI CERT se centran en la prevención de vulnerabilidades de seguridad en lenguajes de programación específicos, incluyendo C, C++, Java y Perl. Cada estándar específico de lenguaje presenta reglas de codificación segura, explicaciones detalladas y ejemplos de código conforme y no conforme. Como las normas de codificación del CERT abordan los matices y peculiaridades de lenguajes de programación específicos, son muy valiosas y prácticas para los desarrolladores que trabajan en esos entornos.

Ciclo de vida de desarrollo de seguridad de Microsoft

El ciclo de vida de desarrollo de seguridad (SDL) de Microsoft es un conjunto de prácticas diseñadas para hacer de la seguridad una parte integral del proceso de desarrollo de software. Incluye recomendaciones sobre 10 temas importantes, como el modelado de amenazas, la formación en seguridad para desarrolladores y la protección de la cadena de suministro de software. La propia Microsoft utiliza este enfoque, por lo que las organizaciones se benefician de un proceso probado que alinea a desarrolladores, probadores y equipos de seguridad.

ISO/CEI 27001

ISO/IEC 27001 es más conocida como norma para sistemas de gestión de la seguridad de la información (SGSI), pero también tiene importantes implicaciones para la codificación segura. Aunque se centra en el establecimiento de un SGSI para toda la organización, incluye principios sobre codificación segura. Estas recomendaciones proporcionan una guía de alto nivel que las organizaciones pueden seguir a la hora de implantar prácticas de codificación segura.

Normas de seguridad de la IA

Las herramientas de codificación de IA son más prácticas que nunca, pero pueden hacer más mal que bien si su uso no da lugar a un código seguro y preciso. Las reglas de seguridad de IA de Secure Code Warrior, las primeras de su clase, proporcionan orientación sobre las mejores prácticas de codificación segura para utilizar con herramientas de IA como GitHub Copilot, Cline, Cursor y Windsurf. Estas reglas mantienen a sus asistentes de codificación de IA en el buen camino, colocando barandillas que minimizan el riesgo de código inseguro.

Aprenda a crear código seguro desde el principio

La codificación segura es algo más que un requisito técnico: es una ventaja empresarial fundamental. Cuando su equipo escribe código seguro desde el principio, evita costosas vulnerabilidades, reduce el riesgo de filtración de datos y ofrece un software en el que sus clientes pueden confiar. Sin embargo, dominar las prácticas de codificación segura puede resultar especialmente difícil sin una guía estructurada. Los desarrolladores necesitan práctica en el mundo real, conocimiento actualizado de las amenazas en evolución y una forma de aplicar los principios de seguridad con confianza en cada línea de código.

La learning platform ágil de Secure Code Warrior, que cuenta con la certificación ISO 27001 y cumple la norma SOC 2, ofrece a su equipo exactamente eso. Con formación sobre las mejores prácticas de seguridad específicas de cada lenguaje, retos de codificación realistas y contenidos adaptados a una gran variedad de funciones, la seguridad deja de ser una idea tardía para convertirse en una parte natural del proceso de desarrollo. Los desarrolladores adquieren las habilidades necesarias para identificar y corregir las vulnerabilidades en una fase temprana, alinearse con las normas del sector y asumir la plena responsabilidad de la seguridad del código durante todo el ciclo de vida de desarrollo del software. No es de extrañar que las empresas que utilizan Secure Code Warrior reduzcan las vulnerabilidades del software en un 53%, obtengan un ahorro de costes de hasta 14 millones de dólares y vean cómo el 92% de sus desarrolladores desean recibir formación adicional.

Si quiere ver cómo su equipo puede escribir código más seguro y sólido desde el primer día, reserve hoy mismo una demostración Secure Code Warrior .

Cuando las vulnerabilidades del software se tratan como una ocurrencia tardía o un obstáculo para la innovación, las organizaciones abren la puerta a violaciones de datos, daños a la reputación y costosas responsabilidades legales. Los ciberataques suelen aprovechar puntos débiles del código que podrían haberse evitado con prácticas de desarrollo más sólidas.

La codificación segura aborda estos retos incorporando principios de seguridad en cada fase del desarrollo. En lugar de aplicar correcciones cuando se descubren vulnerabilidades, los desarrolladores escriben el código con protecciones integradas contra amenazas comunes como los ataques de inyección y las secuencias de comandos en sitios cruzados (XSS). Veamos más de cerca cómo la codificación segura puede ayudar a su empresa a reducir riesgos, salvaguardar la confianza de los usuarios y cumplir los requisitos normativos, todo ello sin dejar de ofrecer un software fiable y de alta calidad.

¿Qué es la codificación segura?

La codificación segura es el principio de seguir las mejores prácticas de seguridad al escribir software para hacer frente a posibles vulnerabilidades. En lugar de tratar la seguridad como una fase separada del desarrollo, la codificación segura integra salvaguardas probadas desde las primeras etapas, garantizando que los desarrolladores se responsabilicen de la seguridad del código y tengan las habilidades necesarias para aplicarla con eficacia.

Las normas reconocidas de codificación segura elaboradas por organizaciones como el Open Worldwide Application Security Project (OWASP), o la División CERT del Software Engineering Institute, pueden actuar como una estrella polar para los desarrolladores que buscan evitar los errores comunes que aprovechan los atacantes. En el panorama actual de la ciberseguridad, no es negociable desarrollar continuamente conocimientos básicos y prácticos de codificación segura para aplicar con seguridad estas estrategias en los flujos de trabajo existentes. Por ejemplo, validar tantas entradas de usuario como sea posible puede evitar ataques de inyección SQL, mientras que la codificación de salida ayuda a bloquear XSS. Estas y otras prácticas de codificación segura reducen el riesgo de infracciones y dan lugar a aplicaciones más resistentes que pueden hacer frente a las cambiantes ciberamenazas.

¿Por qué es tan importante la codificación segura?

La codificación segura es importante porque muchos ciberataques aprovechan vulnerabilidades que podrían haberse evitado durante el desarrollo. Al dar prioridad a las prácticas seguras desde el principio, se reduce la probabilidad de introducir fallos que los atacantes pueden utilizar para poner en peligro los datos o interrumpir las operaciones. Integrar la seguridad en cada fase del ciclo de vida de desarrollo de software (SDLC) garantiza que cada función, actualización e integración se diseñe teniendo en cuenta la protección.

Abordar los riesgos de forma proactiva durante el desarrollo es mucho menos costoso que solucionarlos después de la implantación, cuando la corrección puede requerir parches de emergencia, tiempo de inactividad y recursos de respuesta a incidentes. Además, mejora el cumplimiento de la normativa de protección de datos, evitando posibles multas y problemas legales. Las prácticas de codificación segura también fomentan la confianza del consumidor en su empresa y convierten la seguridad en parte de la reputación de su marca.

Vulnerabilidades comunes de seguridad del código

La codificación segura pretende evitar las vulnerabilidades más frecuentes y peligrosas que aprovechan los atacantes, además de los vectores de amenaza emergentes, como los que se derivan del uso de herramientas de codificación de IA. He aquí un resumen de varias vulnerabilidades comunes, el daño que pueden causar y cómo la codificación segura puede ayudar a mitigarlas.

Defectos de deserialización

Los fallos de deserialización se producen cuando una aplicación acepta y procesa datos de fuentes externas sin la validación adecuada. La serialización convierte objetos a un formato que puede ser almacenado o transmitido, mientras que la deserialización reconstruye esos objetos para su uso. El impacto de un fallo de deserialización puede ser grave, provocando la ejecución de código arbitrario o la escalada de privilegios. La codificación segura aborda este problema garantizando que sólo se deserialicen datos validados y de confianza, y evitando por completo, siempre que sea posible, la deserialización nativa de entradas que no sean de confianza.

Ataques de inyección

Los ataques de inyección se producen cuando un atacante suministra datos de entrada que la aplicación interpreta como parte de un comando o consulta. El tipo más conocido es la inyección SQL, en la que se insertan sentencias SQL maliciosas en las consultas para acceder o alterar el contenido de las bases de datos. Otros tipos son las inyecciones de comandos, en las que los atacantes ejecutan comandos arbitrarios, y las inyecciones del Protocolo Ligero de Acceso a Directorios (LDAP).Las consecuencias de los ataques de inyección son amplias, y van desde el acceso no autorizado a los datos y su eliminación hasta el compromiso total del sistema. Las bases de datos que contienen información sensible de carácter personal, financiero o de propiedad son objetivos prioritarios. La codificación segura ayuda a prevenir las vulnerabilidades de inyección utilizando consultas parametrizadas o sentencias preparadas, escapando de los datos no fiables antes de que se procesen y aplicando una validación de entrada estricta. Estas y otras prácticas de codificación segura pueden impedir que los atacantes alteren el comportamiento previsto de la aplicación.

Secuencia de comandos en sitios cruzados (XSS)

Cross-site scripting (XSS) es una forma de ataque de inyección que se dirige a las aplicaciones web mediante la inserción de scripts maliciosos en las páginas vistas por otros usuarios. Esto suele ocurrir cuando una aplicación incluye en su salida entradas de usuario no validadas. Cuando el navegador de otro usuario visualiza la página, se ejecuta el script malicioso, que puede robar cookies, capturar pulsaciones de teclas o redirigir a sitios maliciosos.

El impacto del XSS puede incluir el secuestro de la sesión y el robo de identidad. Para las empresas, esto erosiona la confianza de los clientes y puede acarrear consecuencias normativas si se ponen en peligro datos confidenciales. La codificación segura aborda el XSS saneando y codificando todas las entradas proporcionadas por el usuario antes de que se muestren, utilizando marcos que escapan automáticamente de la salida e implementando una política de seguridad de contenidos (CSP) para limitar qué secuencias de comandos pueden ejecutarse.

Control de acceso

Las vulnerabilidades de control de acceso se producen cuando las reglas sobre lo que los usuarios pueden ver o hacer no están correctamente definidas o aplicadas. Un control de acceso defectuoso permite a los atacantes eludir las restricciones de rol de usuario previstas, pudiendo leer datos confidenciales, modificar registros o realizar acciones destinadas únicamente a usuarios con privilegios.

Los problemas de control de acceso plantean un reto importante, y las herramientas de codificación de IA, en particular, han tenido dificultades para abordar este tipo de vulnerabilidad de manera eficaz, lo que pone de relieve la necesidad de que los desarrolladores sean conscientes de ello. El impacto de un control de acceso defectuoso es significativo. Por ejemplo, si un atacante puede acceder a funciones exclusivas para administradores, podría desactivar la configuración de seguridad, extraer información privada o suplantar la identidad de otros usuarios.

Las prácticas de codificación segura contrarrestan estos riesgos aplicando comprobaciones de autorización en el servidor para cada solicitud, siguiendo el principio del menor privilegio y evitando confiar únicamente en la oscuridad (como ocultar enlaces) como medida de seguridad. Además, realizar pruebas rigurosas de control de acceso ayuda a garantizar que estas protecciones sigan siendo sólidas a largo plazo.

Falsificación de petición en sitios cruzados (CSRF)

Los ataques de falsificación de petición en sitios cruzados (CSRF) obligan a un usuario a realizar una acción no deseada en otro sitio en el que está autenticado. Puede tratarse de transferir fondos, cambiar una dirección de correo electrónico o modificar la configuración de una cuenta. El ataque funciona porque el navegador incluye automáticamente testigos de autenticación válidos, como cookies, con la solicitud falsificada.

La codificación segura defiende contra CSRF implementando tokens anti-CSRF que son únicos para cada sesión de usuario y validándolos con cada solicitud de cambio de estado. Otras defensas incluyen exigir la reautenticación para acciones críticas y establecer el atributo SameSite en las cookies para evitar que se envíen con peticiones entre sitios. Al integrar estas protecciones en el ciclo de vida del desarrollo, es mucho más probable que el sistema sólo procese acciones legítimas e intencionadas.

Autenticación insegura

La autenticación insegura se produce cuando el proceso de verificación de la identidad de un usuario es débil, predecible o defectuoso. Esto puede deberse a políticas de contraseñas deficientes, almacenamiento inseguro de credenciales o falta de autenticación multifactor (MFA). Los atacantes pueden explotar estas debilidades a través de una variedad de métodos, incluyendo ataques de fuerza bruta, relleno de credenciales o intercepción de credenciales no encriptadas en tránsito. El impacto de una autenticación insegura es grave porque puede dar a los atacantes acceso directo a cuentas de usuario, controles administrativos y datos sensibles. Una vez dentro, pueden comprometer aún más los sistemas o hacerse con información valiosa.

La codificación segura aborda esta vulnerabilidad exigiendo contraseñas seguras, aplicando hash y sal a las credenciales almacenadas, utilizando protocolos seguros como HTTPS para todos los intercambios de autenticación e integrando MFA para proporcionar una capa adicional de verificación. Los desarrolladores también deben diseñar mecanismos de inicio de sesión para limitar los intentos fallidos y detectar actividades sospechosas en una fase temprana, de modo que los sistemas de autenticación actúen como una línea de defensa sólida en lugar de un punto débil.

6 prácticas de codificación segura

Construir software seguro implica algo más que saber qué amenazas existen. Requiere aprender e incorporar prácticas y patrones de codificación seguros y probados. Las técnicas que se exponen a continuación ofrecen medidas prácticas que los desarrolladores pueden adoptar para hacer de la seguridad una parte integral de cada proyecto.

1. Implantar el control de acceso de los usuarios

Como se ha indicado anteriormente, el control de acceso de usuarios significa definir y aplicar permisos para cada función de usuario en su sistema. Un fuerte control de acceso impide que usuarios no autorizados vean datos sensibles, modifiquen registros o realicen acciones administrativas. También limita el daño si una cuenta de usuario se ve comprometida, ya que un atacante sólo tendrá los permisos de esa cuenta.

Un control de acceso de usuarios eficaz requiere una autenticación sólida para verificar la identidad, seguida de comprobaciones de autorización para confirmar que el usuario autenticado tiene permiso para realizar la acción solicitada. Debes revisar periódicamente tus prácticas de control de acceso para alinearlas con el principio de mínimo privilegio, dando a los usuarios el acceso mínimo necesario para hacer su trabajo. El control de acceso también se basa en la supervisión periódica para mantener actualizadas las políticas y los usuarios del sistema, junto con auditorías que señalen rápidamente cualquier actividad inusual.

2. Validar y sanear los datos

Validar y desinfectar los datos implica comprobar todas las entradas para asegurarse de que cumplen los formatos, tipos y patrones esperados antes de procesarlos y, a continuación, limpiar los datos para eliminar el contenido potencialmente peligroso. Estas prácticas deben aplicarse a los datos entrantes de cualquier fuente externa, ya que incluso las fuentes de confianza pueden verse comprometidas, por lo que cada entrada debe tratarse como no fiable hasta que se verifique. Al incorporar la validación y el saneamiento en el proceso de desarrollo, mantendrá su aplicación resistente frente a amenazas comunes como los ataques de inyección.

3. Escribir en una lengua moderna

La codificación segura no sólo tiene que ver con la forma de escribir el código. También se trata de elegir herramientas y entornos que faciliten evitar la introducción de fallos de seguridad en primer lugar. Aunque pasarse por completo a un lenguaje moderno no suele ser una opción realista o eficaz para muchas empresas, utilizar al menos en parte un lenguaje de programación moderno -y utilizar la última versión de todos los lenguajes elegidos- puede mejorar la seguridad del software. Los lenguajes y marcos de trabajo modernos suelen ofrecer una mayor seguridad de memoria, una comprobación de tipos más estricta y protección integrada contra las vulnerabilidades más comunes. Por ejemplo, lenguajes como Rust y Go están diseñados pensando en la seguridad, lo que ayuda a evitar problemas como los desbordamientos de búfer, a los que los lenguajes más antiguos pueden ser más propensos.

Los lenguajes establecidos como Java o Python pueden ser difíciles de modernizar y asegurar, pero mantenerse al día con las versiones más recientes le garantiza el acceso a las últimas funciones de seguridad y mejoras de rendimiento. Muchas actualizaciones corrigen vulnerabilidades conocidas, eliminan funciones poco seguras y ofrecen configuraciones predeterminadas más seguras.

4. Ofuscación del código de prácticas

La ofuscación de código es el proceso de hacer que el código fuente o el código compilado sea más difícil de entender, manipular o realizar ingeniería inversa para los atacantes. Aunque no sustituye a otras medidas de seguridad, añade otra capa de defensa al ocultar la lógica de la aplicación y las rutinas sensibles de miradas indiscretas. La ofuscación puede implicar técnicas como cambiar el nombre de variables y funciones por identificadores sin sentido o reestructurar el código de forma que sea más difícil de seguir.

El objetivo es aumentar el coste y el esfuerzo necesarios para que un atacante encuentre y explote vulnerabilidades. En la codificación segura, la ofuscación funciona junto con otras prácticas de seguridad sólidas para hacer de tu aplicación un objetivo menos atractivo.

5. Escanee y controle su código

Las prácticas de codificación segura también implican escanear y supervisar activamente el código. Las herramientas de comprobación estática de la seguridad de las aplicaciones (SAST) analizan el código fuente en busca de vulnerabilidades conocidas antes de su despliegue, mientras que las herramientas de comprobación dinámica de la seguridad de las aplicaciones (DAST) comprueban en tiempo real si hay fallos explotables en las aplicaciones en ejecución. La combinación de ambos enfoques ayuda a detectar problemas de forma temprana y continua.

Más allá de la exploración durante el desarrollo, es fundamental implantar una supervisión continua en producción. Esto implica configurar alertas de actividad inusual, registrar eventos de seguridad y utilizar herramientas de autoprotección de aplicaciones en tiempo de ejecución (RASP) para detectar y bloquear ataques en tiempo real. El escaneado y la supervisión regulares garantizan que, incluso si se cuelan vulnerabilidades durante el desarrollo, se tenga la visibilidad necesaria para abordarlas rápidamente antes de que se produzcan daños significativos.

6. Documentar y aplicar normas de codificación seguras

La documentación de normas de codificación segura consiste en crear un conjunto claro de directrices que definan cómo su equipo escribe código seguro, mantenible y compatible. Estas normas deben cubrir temas como la validación de entradas, la gestión de errores, las prácticas de cifrado y la gestión de sesiones, así como la forma de abordar las vulnerabilidades comunes específicas de su pila tecnológica.

Contar con estas normas garantiza que todos los desarrolladores, desde los ingenieros junior hasta los arquitectos senior, sigan los mismos principios de seguridad. Cuando se combinan con formación y actualizaciones periódicas, estas normas se convierten en un recurso vivo que mantiene el proceso de desarrollo alineado con los requisitos de seguridad más recientes.

Normas y marcos de codificación segura

Si necesita ayuda para elaborar sus propias normas de codificación, las directrices más conocidas que figuran a continuación pueden serle de utilidad. Abarcan una serie de prácticas que abordan vulnerabilidades comunes y pueden ayudar a aclarar cómo alinear sus esfuerzos de codificación con las mejores prácticas de la industria.

Prácticas de codificación segura de OWASP

OWASP es una de las fuentes más reconocidas para los desarrolladores que desean integrar la seguridad en su código de principio a fin. Produce recursos clave de codificación segura, como la Guía del Desarrollador OWASP y el Top 10 de OWASP. El enfoque de OWASP es muy práctico, ya que ofrece listas de comprobación y consejos de codificación que los desarrolladores pueden aplicar durante el desarrollo.

Seguir las directrices de OWASP beneficia a los equipos al crear una base común para la codificación segura en todos los proyectos. Dado que OWASP se actualiza periódicamente para reflejar los nuevos vectores de amenazas y técnicas de ataque, las organizaciones pueden utilizarlo para adelantarse a los riesgos emergentes. Al incorporar los principios de OWASP a su flujo de trabajo, mejorará la calidad del código, reducirá las vulnerabilidades y se ajustará a las directrices del sector ampliamente aceptadas.

Marco de desarrollo de software seguro del NIST

El Instituto Nacional de Normas y Tecnología (NIST) publica una guía completa de codificación segura junto con marcos de ciberseguridad más amplios. Además de proporcionar información sobre prácticas de desarrollo de software seguro de alto nivel, el Marco de Desarrollo Seguro de Software (SSDF) del N IST proporciona un vocabulario común que mejora la comunicación sobre cuestiones clave entre los equipos de su empresa. Se centra en los resultados más que en técnicas específicas, por lo que es mejor como complemento de otras normas como OWASP o las normas de codificación SEI CERT.

Normas de codificación SEI CERT

Desarrollados por la División CERT del Instituto de Ingeniería de Software (SEI), los Estándares de Codificación SEI CERT se centran en la prevención de vulnerabilidades de seguridad en lenguajes de programación específicos, incluyendo C, C++, Java y Perl. Cada estándar específico de lenguaje presenta reglas de codificación segura, explicaciones detalladas y ejemplos de código conforme y no conforme. Como las normas de codificación del CERT abordan los matices y peculiaridades de lenguajes de programación específicos, son muy valiosas y prácticas para los desarrolladores que trabajan en esos entornos.

Ciclo de vida de desarrollo de seguridad de Microsoft

El ciclo de vida de desarrollo de seguridad (SDL) de Microsoft es un conjunto de prácticas diseñadas para hacer de la seguridad una parte integral del proceso de desarrollo de software. Incluye recomendaciones sobre 10 temas importantes, como el modelado de amenazas, la formación en seguridad para desarrolladores y la protección de la cadena de suministro de software. La propia Microsoft utiliza este enfoque, por lo que las organizaciones se benefician de un proceso probado que alinea a desarrolladores, probadores y equipos de seguridad.

ISO/CEI 27001

ISO/IEC 27001 es más conocida como norma para sistemas de gestión de la seguridad de la información (SGSI), pero también tiene importantes implicaciones para la codificación segura. Aunque se centra en el establecimiento de un SGSI para toda la organización, incluye principios sobre codificación segura. Estas recomendaciones proporcionan una guía de alto nivel que las organizaciones pueden seguir a la hora de implantar prácticas de codificación segura.

Normas de seguridad de la IA

Las herramientas de codificación de IA son más prácticas que nunca, pero pueden hacer más mal que bien si su uso no da lugar a un código seguro y preciso. Las reglas de seguridad de IA de Secure Code Warrior, las primeras de su clase, proporcionan orientación sobre las mejores prácticas de codificación segura para utilizar con herramientas de IA como GitHub Copilot, Cline, Cursor y Windsurf. Estas reglas mantienen a sus asistentes de codificación de IA en el buen camino, colocando barandillas que minimizan el riesgo de código inseguro.

Aprenda a crear código seguro desde el principio

La codificación segura es algo más que un requisito técnico: es una ventaja empresarial fundamental. Cuando su equipo escribe código seguro desde el principio, evita costosas vulnerabilidades, reduce el riesgo de filtración de datos y ofrece un software en el que sus clientes pueden confiar. Sin embargo, dominar las prácticas de codificación segura puede resultar especialmente difícil sin una guía estructurada. Los desarrolladores necesitan práctica en el mundo real, conocimiento actualizado de las amenazas en evolución y una forma de aplicar los principios de seguridad con confianza en cada línea de código.

La learning platform ágil de Secure Code Warrior, que cuenta con la certificación ISO 27001 y cumple la norma SOC 2, ofrece a su equipo exactamente eso. Con formación sobre las mejores prácticas de seguridad específicas de cada lenguaje, retos de codificación realistas y contenidos adaptados a una gran variedad de funciones, la seguridad deja de ser una idea tardía para convertirse en una parte natural del proceso de desarrollo. Los desarrolladores adquieren las habilidades necesarias para identificar y corregir las vulnerabilidades en una fase temprana, alinearse con las normas del sector y asumir la plena responsabilidad de la seguridad del código durante todo el ciclo de vida de desarrollo del software. No es de extrañar que las empresas que utilizan Secure Code Warrior reduzcan las vulnerabilidades del software en un 53%, obtengan un ahorro de costes de hasta 14 millones de dólares y vean cómo el 92% de sus desarrolladores desean recibir formación adicional.

Si quiere ver cómo su equipo puede escribir código más seguro y sólido desde el primer día, reserve hoy mismo una demostración Secure Code Warrior .

Haga clic en el siguiente enlace y descargue el PDF de este recurso.

Secure Code Warrior está a disposición de su organización para ayudarle a proteger el código a lo largo de todo el ciclo de vida de desarrollo de software y crear una cultura en la que la ciberseguridad sea una prioridad. Tanto si es director de AppSec, desarrollador, CISO o cualquier persona implicada en la seguridad, podemos ayudar a su organización a reducir los riesgos asociados a un código inseguro.

Ver el informeReservar una demostraciónSecure Code Warrior hace que la codificación segura sea una experiencia positiva y atractiva para los desarrolladores a medida que aumentan sus habilidades. Guiamos a cada programador a lo largo de su propio camino de aprendizaje, para que los desarrolladores con conocimientos de seguridad se conviertan en los superhéroes cotidianos de nuestro mundo conectado.

Este artículo fue escrito por Secure Code Warrior El equipo de expertos de la industria de está comprometido a brindar a los desarrolladores los conocimientos y las habilidades para crear software seguro desde el principio. Aprovechamos nuestra profunda experiencia en prácticas de codificación segura, tendencias de la industria y conocimientos del mundo real.

Cuando las vulnerabilidades del software se tratan como una ocurrencia tardía o un obstáculo para la innovación, las organizaciones abren la puerta a violaciones de datos, daños a la reputación y costosas responsabilidades legales. Los ciberataques suelen aprovechar puntos débiles del código que podrían haberse evitado con prácticas de desarrollo más sólidas.

La codificación segura aborda estos retos incorporando principios de seguridad en cada fase del desarrollo. En lugar de aplicar correcciones cuando se descubren vulnerabilidades, los desarrolladores escriben el código con protecciones integradas contra amenazas comunes como los ataques de inyección y las secuencias de comandos en sitios cruzados (XSS). Veamos más de cerca cómo la codificación segura puede ayudar a su empresa a reducir riesgos, salvaguardar la confianza de los usuarios y cumplir los requisitos normativos, todo ello sin dejar de ofrecer un software fiable y de alta calidad.

¿Qué es la codificación segura?

La codificación segura es el principio de seguir las mejores prácticas de seguridad al escribir software para hacer frente a posibles vulnerabilidades. En lugar de tratar la seguridad como una fase separada del desarrollo, la codificación segura integra salvaguardas probadas desde las primeras etapas, garantizando que los desarrolladores se responsabilicen de la seguridad del código y tengan las habilidades necesarias para aplicarla con eficacia.

Las normas reconocidas de codificación segura elaboradas por organizaciones como el Open Worldwide Application Security Project (OWASP), o la División CERT del Software Engineering Institute, pueden actuar como una estrella polar para los desarrolladores que buscan evitar los errores comunes que aprovechan los atacantes. En el panorama actual de la ciberseguridad, no es negociable desarrollar continuamente conocimientos básicos y prácticos de codificación segura para aplicar con seguridad estas estrategias en los flujos de trabajo existentes. Por ejemplo, validar tantas entradas de usuario como sea posible puede evitar ataques de inyección SQL, mientras que la codificación de salida ayuda a bloquear XSS. Estas y otras prácticas de codificación segura reducen el riesgo de infracciones y dan lugar a aplicaciones más resistentes que pueden hacer frente a las cambiantes ciberamenazas.

¿Por qué es tan importante la codificación segura?

La codificación segura es importante porque muchos ciberataques aprovechan vulnerabilidades que podrían haberse evitado durante el desarrollo. Al dar prioridad a las prácticas seguras desde el principio, se reduce la probabilidad de introducir fallos que los atacantes pueden utilizar para poner en peligro los datos o interrumpir las operaciones. Integrar la seguridad en cada fase del ciclo de vida de desarrollo de software (SDLC) garantiza que cada función, actualización e integración se diseñe teniendo en cuenta la protección.

Abordar los riesgos de forma proactiva durante el desarrollo es mucho menos costoso que solucionarlos después de la implantación, cuando la corrección puede requerir parches de emergencia, tiempo de inactividad y recursos de respuesta a incidentes. Además, mejora el cumplimiento de la normativa de protección de datos, evitando posibles multas y problemas legales. Las prácticas de codificación segura también fomentan la confianza del consumidor en su empresa y convierten la seguridad en parte de la reputación de su marca.

Vulnerabilidades comunes de seguridad del código

La codificación segura pretende evitar las vulnerabilidades más frecuentes y peligrosas que aprovechan los atacantes, además de los vectores de amenaza emergentes, como los que se derivan del uso de herramientas de codificación de IA. He aquí un resumen de varias vulnerabilidades comunes, el daño que pueden causar y cómo la codificación segura puede ayudar a mitigarlas.

Defectos de deserialización

Los fallos de deserialización se producen cuando una aplicación acepta y procesa datos de fuentes externas sin la validación adecuada. La serialización convierte objetos a un formato que puede ser almacenado o transmitido, mientras que la deserialización reconstruye esos objetos para su uso. El impacto de un fallo de deserialización puede ser grave, provocando la ejecución de código arbitrario o la escalada de privilegios. La codificación segura aborda este problema garantizando que sólo se deserialicen datos validados y de confianza, y evitando por completo, siempre que sea posible, la deserialización nativa de entradas que no sean de confianza.

Ataques de inyección

Los ataques de inyección se producen cuando un atacante suministra datos de entrada que la aplicación interpreta como parte de un comando o consulta. El tipo más conocido es la inyección SQL, en la que se insertan sentencias SQL maliciosas en las consultas para acceder o alterar el contenido de las bases de datos. Otros tipos son las inyecciones de comandos, en las que los atacantes ejecutan comandos arbitrarios, y las inyecciones del Protocolo Ligero de Acceso a Directorios (LDAP).Las consecuencias de los ataques de inyección son amplias, y van desde el acceso no autorizado a los datos y su eliminación hasta el compromiso total del sistema. Las bases de datos que contienen información sensible de carácter personal, financiero o de propiedad son objetivos prioritarios. La codificación segura ayuda a prevenir las vulnerabilidades de inyección utilizando consultas parametrizadas o sentencias preparadas, escapando de los datos no fiables antes de que se procesen y aplicando una validación de entrada estricta. Estas y otras prácticas de codificación segura pueden impedir que los atacantes alteren el comportamiento previsto de la aplicación.

Secuencia de comandos en sitios cruzados (XSS)

Cross-site scripting (XSS) es una forma de ataque de inyección que se dirige a las aplicaciones web mediante la inserción de scripts maliciosos en las páginas vistas por otros usuarios. Esto suele ocurrir cuando una aplicación incluye en su salida entradas de usuario no validadas. Cuando el navegador de otro usuario visualiza la página, se ejecuta el script malicioso, que puede robar cookies, capturar pulsaciones de teclas o redirigir a sitios maliciosos.

El impacto del XSS puede incluir el secuestro de la sesión y el robo de identidad. Para las empresas, esto erosiona la confianza de los clientes y puede acarrear consecuencias normativas si se ponen en peligro datos confidenciales. La codificación segura aborda el XSS saneando y codificando todas las entradas proporcionadas por el usuario antes de que se muestren, utilizando marcos que escapan automáticamente de la salida e implementando una política de seguridad de contenidos (CSP) para limitar qué secuencias de comandos pueden ejecutarse.

Control de acceso

Las vulnerabilidades de control de acceso se producen cuando las reglas sobre lo que los usuarios pueden ver o hacer no están correctamente definidas o aplicadas. Un control de acceso defectuoso permite a los atacantes eludir las restricciones de rol de usuario previstas, pudiendo leer datos confidenciales, modificar registros o realizar acciones destinadas únicamente a usuarios con privilegios.